Em um mundo cada vez mais conectado, onde dados são o novo petróleo, a Segurança Digital deixou de ser um mero departamento de TI para se tornar um pilar estratégico fundamental. O crescente volume e a sofisticação dos ataques cibernéticos exigem uma postura que vá além da defesa tradicional, culminando em um “segredo” que as empresas de tecnologia já adotaram: a Ciber-Resiliência e a mentalidade de “Segurança desde o Design” (Secure by Design).

💡 O Paradigma em Evolução: Além da Proteção Perimetral

Historicamente, as empresas focavam em proteger o “perímetro” – a borda da rede – com firewalls e sistemas de detecção de intrusão. Contudo, a migração para a nuvem, o trabalho remoto e a Internet das Coisas (IoT) pulverizaram esse perímetro.

O segredo que impulsiona a inovação e a longevidade das empresas de tecnologia reside em três pilares interligados:

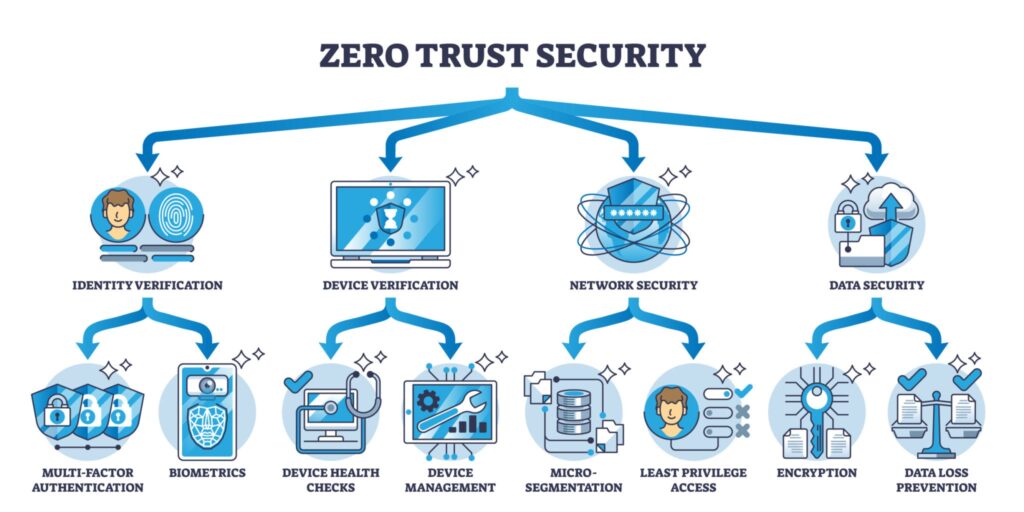

1. Adoção do Modelo Zero Trust (Confiança Zero)

O princípio central do Zero Trust é: “Nunca confie, sempre verifique” . Em vez de conceder acesso total a usuários ou dispositivos dentro de uma rede considerada “confiável”, ele exige a verificação constante de identidade e contexto para cada solicitação de acesso, independentemente de onde ela se origine.

- Autenticação Multifator (MFA) Avançada: Não é mais opcional, mas uma camada de defesa baseada em identidade rigorosa.

- Segmentação de Rede: Isola recursos críticos para limitar o movimento lateral de invasores em caso de uma violação.

2. O Mandato do Secure by Design

As empresas de tecnologia mais resilientes não adicionam segurança ao produto final; elas a incorporam desde a concepção. O Secure by Design é um princípio que garante que a segurança seja considerada em todas as fases do ciclo de desenvolvimento de software (SDLC) e na arquitetura de rede.

Isso significa:

- Minimização de Superfície de Ataque: Reduzir o número de vulnerabilidades em potencial.

- Tratamento de Dados: Proteção de dados por padrão, aderindo à Confidencialidade, Integridade e Disponibilidade (CID) e conformidade regulatória (como a LGPD no Brasil).

3. Foco em Ciber-Resiliência e Resposta Rápida

A percepção mudou: não se trata de se um ataque ocorrerá, mas de quando. A ciber-resiliência é a capacidade de antecipar, resistir, se recuperar e se adaptar a condições de estresse ou ataques.

Isso é alcançado por meio de:

- CTEM (Gerenciamento Contínuo de Exposição a Ameaças): Uma abordagem proativa para identificar vulnerabilidades e priorizar correções com base no risco real para o negócio.

- Automação e IA para Defesa: O uso de Inteligência Artificial e Machine Learning para analisar padrões de comportamento, detectar anomalias em tempo real e automatizar a resposta a incidentes.

🚀 As Ameaças e Inovações que Definem o Cenário

O segredo da prontidão das grandes empresas de tecnologia é acompanhar e, se possível, antecipar as ameaças emergentes:

| Ameaça em Ascensão | Contramedida Estratégica |

|---|---|

| Ataques Impulsionados por IA/Deepfake | Soluções de IA na defesa para detecção de anomalias e treinamento de conscientização contra engenharia social sofisticada. |

| Ransomware Persistente e Sofisticado | Backups imutáveis, planos de recuperação de desastres testados e estratégias Zero Trust para limitar a propagação. |

| Computação Quântica (Risco Futuro) | Preparação para a Criptografia Pós-Quântica, garantindo que os algoritmos atuais possam ser substituídos quando necessário. |

| Vulnerabilidades em Dispositivos IoT | Segmentação de rede específica para dispositivos IoT e gerenciamento de identidades de máquinas (Machine Identity Management). |

🤝 O Papel da Cultura e da Liderança

O maior “segredo” para uma segurança digital robusta não está apenas na tecnologia, mas na cultura organizacional. A cibersegurança não pode ser responsabilidade apenas do departamento de TI; ela é uma responsabilidade compartilhada:

- Educação Contínua: Treinamento regular dos colaboradores para reconhecer phishing e outras táticas de engenharia social.

- Liderança Estratégica: A alta administração deve enxergar a segurança como um habilitador de negócios e um fator de confiança do cliente, não apenas um custo.

Conclusão: O futuro da segurança digital corporativa é um ciclo de adaptação contínua. O “segredo” das empresas de tecnologia não é uma ferramenta mágica, mas uma mentalidade holística e proativa — integrando Zero Trust, Secure by Design e uma cultura de ciber-resiliência. É investindo nessa visão estratégica que as organizações garantem a longevidade dos seus negócios e a confiança de seus clientes na era digital.